Uma nova vulnerabilidade de DNS permite ataques de DDoS (Ataques distribuídos de negação de serviço) às infra-estruturas corporativas em grande escala.

O ataque DDoS visa tornar um servidor, serviço ou infraestrutura indisponível, por tempo indeterminado.

Ilustração de um ataque DDoS

Segundo os pesquisadores israelitas de cibersegurança que divulgaram os detalhes sobre a nova falha no protocolo DNS, esta pode ser explorada para lançar ataques DDoS em grande escala, a websites específicos.

A falha chamada de NXNSAttack, depende do mecanismo de delegação de DNS para forçar os resolvedores a gerar mais consultas DNS, para servidores escolhidos pelo invasor. Isto poderá causar uma interrupção em escala de botnet, nos serviços online.

Como é efectuada a pesquisa de DNS Recursiva (Recursive DNS Lookup)

Uma pesquisa DNS recursiva ocorre, quando um servidor DNS se comunica com vários servidores DNS autoritários. Cria uma sequência hierárquica para localizar um endereço IP associado a um domínio (por exemplo, www.google.com) e devolvê-lo ao cliente.

Essa resolução geralmente começa com o resolvedor de DNS controlado pelos seus ISPs ou servidores de DNS públicos, como Cloudflare (1.1.1.1) ou Google (8.8.8.8), o que estiver configurado no seu sistema.

O resolvedor passa a solicitação a um servidor de nomes DNS autoritário, se não conseguir localizar o endereço IP para um determinado nome de domínio.

Mas se o primeiro servidor de nomes DNS autoritário também não mantiver os registros desejados, ele retornará a mensagem de delegação com endereços para os próximos servidores autoritários, aos quais o resolvedor DNS pode consultar.

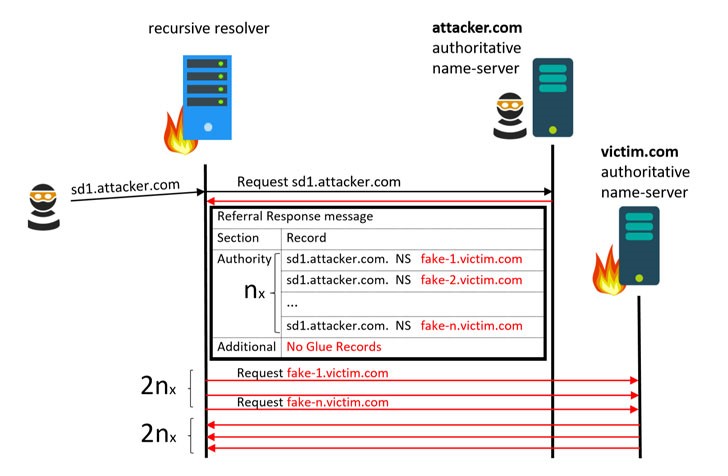

Diagram de Ataque NXNSAttact

Em outras palavras, um servidor autoritário diz ao resolvedor recursivo: "Não sei a resposta, consulte estes DNS, por exemplo, ns1, ns2, etc.".

Esse processo hierárquico continua até que o resolvedor de DNS atinja o servidor autoritário correto, que fornece o endereço IP do domínio, permitindo que o usuário aceda ao site desejado.

O método usado pela NXNSAttact

O NXNSAttack funciona enviando uma solicitação para um domínio controlado pelo invasor (por exemplo, "hacker.com") para um servidor vulnerável de resolução de DNS, que encaminhará a consulta DNS para o servidor autorizado controlado pelo invasor.

Em vez de retornar endereços aos servidores autoritários reais, o servidor autoritário controlado pelo invasor, responde à consulta DNS com uma lista de nomes ou subdomínios falsos de servidor, controlados pelo agente de ameaça que aponta para o domínio DNS da vítima.

O servidor DNS encaminha a consulta a todos os subdomínios inexistentes, criando um aumento maciço no tráfego do website da vítima.

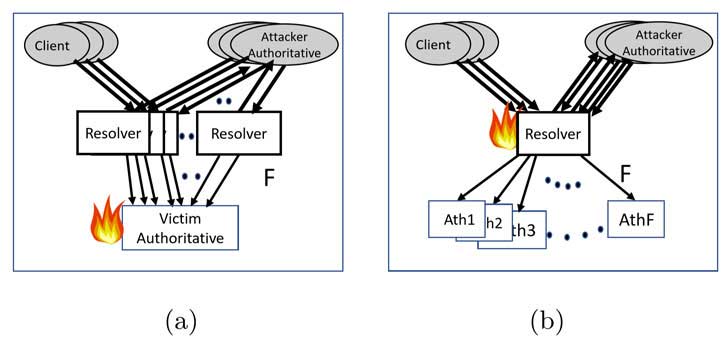

Os pesquisadores mencionaram que o ataque pode ampliar o número de pacotes trocados pelo resolvedor recursivo até um factor de mais de 1.620, sobrecarregando não apenas os resolvedores de DNS, com mais solicitações do que eles podem manipular, mas também inundando o domínio de destino, com solicitações supérfluas e derrubá-lo.

.

Exemplo do NXNSAttack direcionado ao servidor autoritário (a) e ao resolvedor recursivo (b)

Qual o perigo para a sua empresa?

Os pesquisadores frisaram que os principais componentes do novo ataque são os seguintes:

- A facilidade com que pode controlar um DNS com autoridade

- O uso de nomes de domínio inexistentes para DNS

- A redundância extra colocada na estrutura de DNS para obter tolerância a falhas e tempo de resposta rápido.

Após a divulgação de detalhes sobre o NXNSAttack, inúmeras empresas que dominam a infraestrutura da Internet, incluindo PowerDNS, CZ.NIC, Cloudflare, Google, Amazon, Microsoft, Verisign e IBM Quad9, actualizaram o seu software para rectificar o problema.

O que pode fazer para proteger a infra-estrutura da sua empresa?

- Actualizar os softwares, para a versão mais recente.

- Instalar aplicações de protecção como Firewall de nova geração, protecção de servidores e endpoints.

- Monitorizar e correlacionar os vários componentes que fazem parte da segurança de informação.

- Fechar e monitorizar ports e acessos indevidos.

A GO4IT é especializada em cibersegurança. Se precisar de assistência ou informações sobre como proteger e melhorar a segurança informática da sua empresa, contacte-nos.