Vulnerabilidade extremamente crítica do Log4J deixa grande parte da Internet em risco

A Apache Software Foundation lançou correções para conter uma vulnerabilidade de dia zero ativamente explorada que afeta a biblioteca de registro baseada em Java do Apache Log4j amplamente usada que pode ser transformada em arma para executar código malicioso e permitir uma tomada completa de sistemas vulneráveis.

Rastreado como CVE-2021-44228 e pelos monikers Log4Shell ou LogJam, o problema diz respeito a um caso de execução remota de código (RCE) não autenticada em qualquer aplicativo que usa o utilitário de código aberto e afeta as versões Log4j 2.0-beta9 até 2.14. 1 O bug obteve uma pontuação perfeita de 10 em 10 no sistema de classificação CVSS, indicativo da gravidade do problema.

“Um invasor que pode controlar mensagens de log ou parâmetros de mensagem de log pode executar código arbitrário carregado de servidores LDAP quando a substituição de pesquisa de mensagem está habilitada”, disse a Apache Foundation em um comunicado. “A partir do Log4j 2.15.0, este comportamento foi desabilitado por padrão.”

A exploração pode ser alcançada por uma única string de texto, que pode acionar um aplicativo para chegar a um host externo malicioso se for registrado por meio da instância vulnerável do Log4j, concedendo efetivamente ao adversário a capacidade de recuperar uma carga de um servidor remoto e execute-o localmente. Os defensores do projeto creditaram a Chen Zhaojun, da equipe de segurança em nuvem do Alibaba, a descoberta do problema.

Log4j é usado como um pacote de registro em uma variedade de softwares populares diferentes por vários fabricantes, incluindo Amazon, Apple iCloud, Cisco, Cloudflare, ElasticSearch, Red Hat, Steam, Tesla, Twitter e videogames como Minecraft. No caso do último, os invasores foram capazes de obter RCE nos servidores do Minecraft simplesmente colando uma mensagem especialmente criada na caixa de bate-papo.

Uma enorme superfície de ataque

“A vulnerabilidade de dia zero do Apache Log4j é provavelmente a vulnerabilidade mais crítica que vimos este ano”

disse Bharat Jogi, gerente sênior de vulnerabilidades e assinaturas da Qualys. “Log4j é uma biblioteca onipresente usada por milhões de aplicativos Java para registrar mensagens de erro. Essa vulnerabilidade é fácil de explorar.”

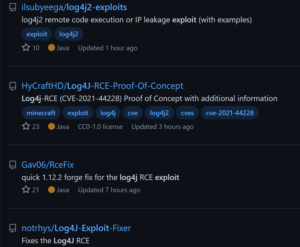

As empresas de segurança cibernética BitDefender, Cisco Talos, Huntress Labs e Sonatype confirmaram evidências de varredura em massa de aplicativos afetados em estado selvagem para servidores vulneráveis e ataques registrados contra suas redes honeypot após a disponibilidade de um exploit de prova de conceito (PoC). “Este é um ataque de baixa habilidade extremamente simples de executar”, disse Ilkka Turunen da Sonatype.

GreyNoise, comparando a falha ao Shellshock, disse que observou atividades maliciosas visando a vulnerabilidade a partir de 9 de dezembro de 2021. A empresa de infraestrutura da Web Cloudflare observou que bloqueou cerca de 20.000 solicitações de exploração por minuto por volta das 18h00. UTC na sexta-feira, com a maioria das tentativas de exploração originárias do Canadá, EUA, Holanda, França e Reino Unido.

Dada a facilidade de exploração e prevalência do Log4j em TI corporativa e DevOps, espera-se que os ataques in-the-wild direcionados a servidores suscetíveis aumentem nos próximos dias, tornando-se imperativo resolver a falha imediatamente. A empresa israelense de segurança cibernética Cybereason também lançou uma correção chamada “Logout4Shell” que elimina a lacuna usando a própria vulnerabilidade para reconfigurar o logger e impedir a exploração do ataque.

“Esta vulnerabilidade Log4j (CVE-2021-44228) é extremamente danosa. Milhões de aplicativos usam Log4j para registro, e tudo o que o invasor precisa fazer é fazer o aplicativo registrar uma string especial”, disse o especialista em segurança Marcus Hutchins em um tweet.